Merhaba,

vSphere Distributed Switch (VDS), vSphere Standard Switch (VSS) göre daha yeteneklidir. VSS ile VDS genel olarak bakıldığında aynı işlemleri yapar ancak VDS, VSS’e göre daha fazla işlevseldir. Standart Switch ile Distributed switch arasındaki temel farkları gösteren bir tablo mevcut.

| Features |

Standard Switch |

Distributed Switch |

| Management | Standard switch host bazlı yönetilmektedir. Her bir host için ayrı yönetim gerekmektedir. | Tüm esxi host’ların network’leri tek bir merkezden yönetilmektedir.. |

| Licensing | Free lisans dahil olmak üzere bütün lisanslar’da default olarak Standard Switch gelmektedir. | Distributed switch yanlızca Enterprise edition lisans ile gelmektedir. |

| Creation & configuration | Standard Switch; Esxi / Esx host seviyesinde oluşturulur. | Distributed Switch; vCenter seviyesinde oluşturulur. |

| Layer 2 Switch | Evet, Layer 2 frame’i yönlendirir | Evet, Layer 2 frame’i yönlendirir |

| VLAN segmentation | Evet | Evet |

| 802.1Q tagging | 802.1Q VLAN tag kullanılabilir. | 802.1Q VLAN tag kullanılabilir. |

| NIC teaming | Evet, NIC’ler üzerinde teaming yapılabilir. | Evet, NIC’ler üzerinde teaming yapılabilir. |

| Outbound Traffic Shaping | Standard Switch kullanılarak yapılabilir. | Sadece Distributed Switch kullanılarak bu işlem gerçekleştirilebilir. |

| Inbound Traffic Shaping | Standard Switch’de inbound traffic shaping yapmak mümkün değildir. | Sadece Distributed Switch kullanılarak bu işlem gerçekleştirilebilir. |

| VM port blocking | Standard Switch’de VM port blockingyapmak mümkün değildir. | Sadece Distributed Switch kullanılarak bu işlem gerçekleştirilebilir. |

| Private VLAN | Desteklenmiyor. | Distributed Switch üzerinde PVLAN oluşturabilirsiniz. 3 tip PVLAN desteklenir. Bunlar; Promiscuous, Community ve Isolated |

| Load based Teaming | Desteklenmiyor. | Sadece Distributed Switch kullanılarak bu işlem gerçekleştirilebilir. |

| Network vMotion | Desteklenmiyor. | Sadece Distributed Switch kullanılarak bu işlem gerçekleştirilebilir. |

| Per Port policy setting | Bu policy; switch ve port group seviyesinde uygulanabilir. | Bu policy; switch ve port group seviyesinde hatta port seviyesinde uygulanabilir. |

| NetFlow | Desteklenmiyor. | Evet |

| Port Mirroring | Desteklenmiyor. | Evet |

Herhâlde yukarıdaki tabloya baktıktan sonra herkesin kafasında hangi durumlarda VDS gerekeceği ile ilgili bir resim oluşmuştur.

Şimdi VDS’imizin kurulum ve konfigürasyon kısmına geçelim.Bildiğiniz gibi kurulum için herhangi ek bir modül kurmanız gerekmiyor VDS özelliği sadece lisanslamayla geliyor.

(Not: Kurulumun bir kısmını Webclient’tan bir kısmını geleneksel olarak kabul ettiğimiz Vshpere Client’üzerinde alarak iki tarafıda göstermeye çalışacağım)

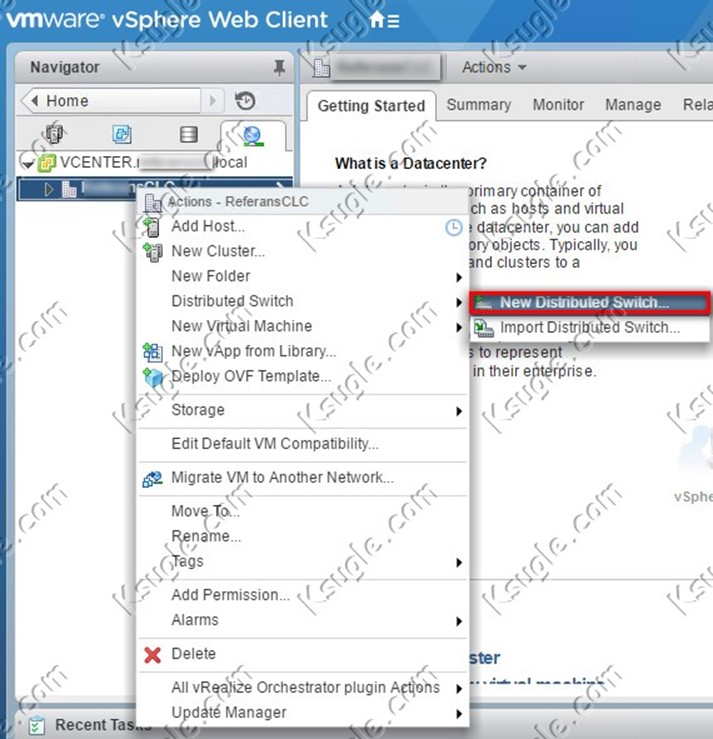

Web Client’ımıza login olduktan sonra Home Sekmesinden Network tabına geliyoruz ve Datacenter’ımıza sağ click yaptıktan sonra Distributed Switch ‘e gelip New Distributed Switch diyoruz.

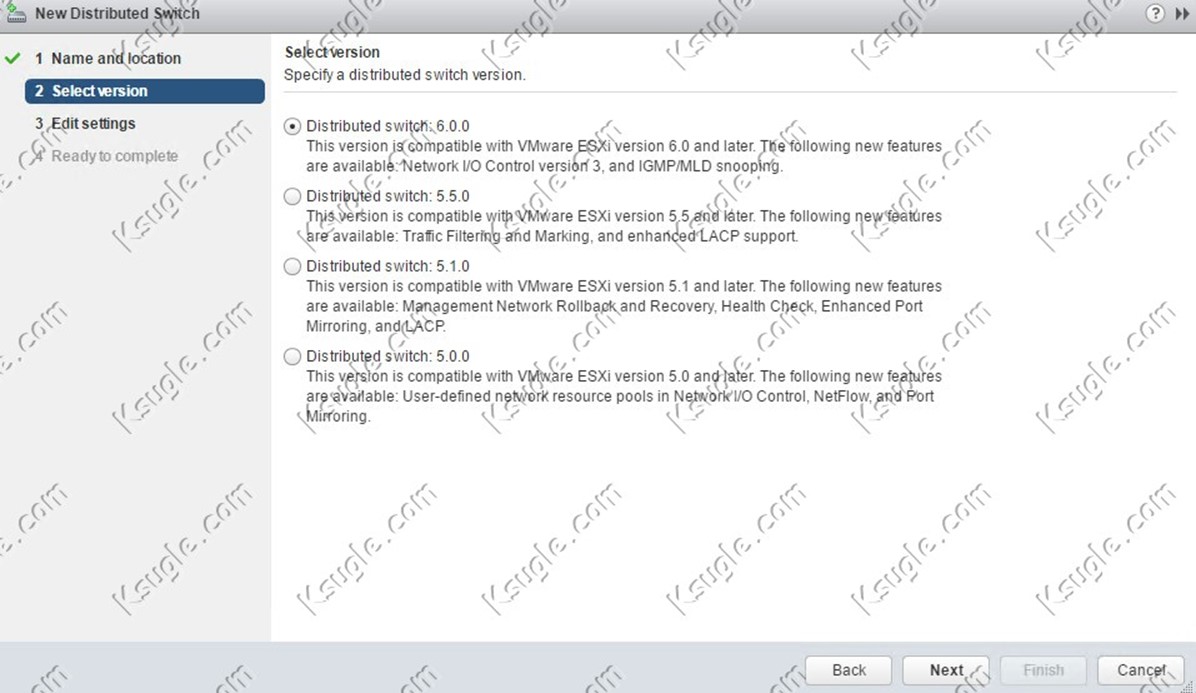

Yeni oluşturacağımız Distributed Switch’imize bir isim veriyor ve versiyonu seçiyoruz.Versiyonlarla birlikte gelen özellikler alt kısımlarda özet olarak bulunuyor.

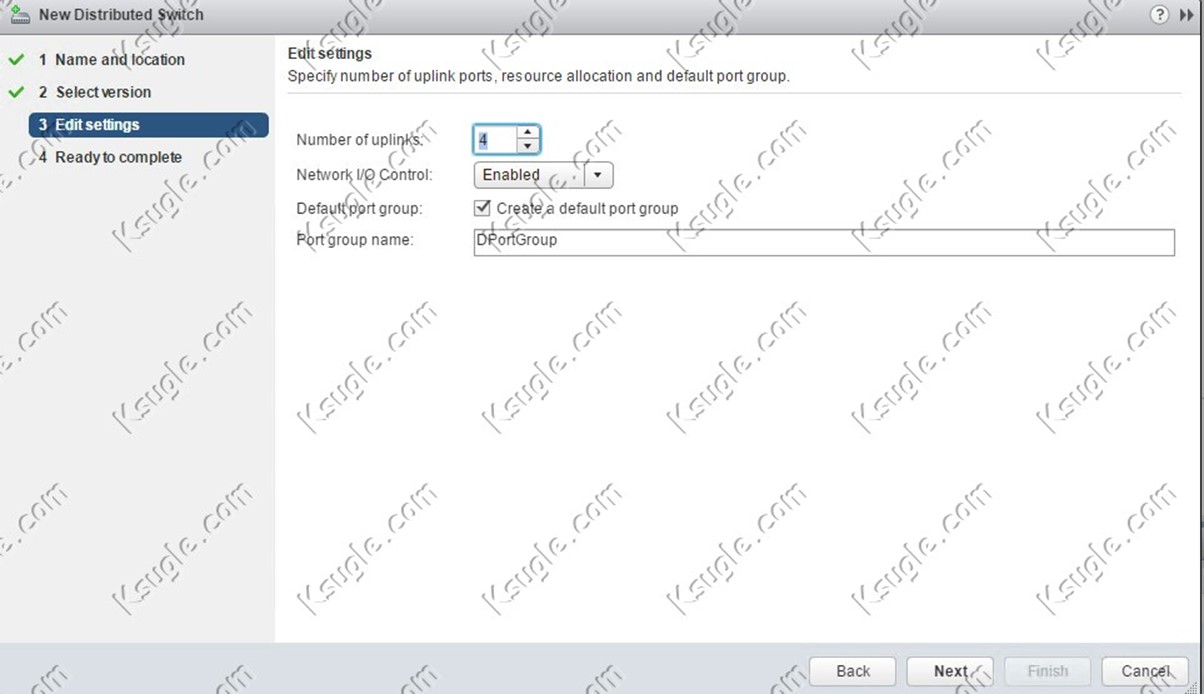

Bu aşamada Distributed Switch’e atayacağımız Uplink sayını belirliyoruz bunun için ESXI host’ve hostlarınızda bulunan Uplink sayıları önemli.Ben bu aşamada default Port group’u oluşturuyorum ama daha sonraya da bırakabiliriz.

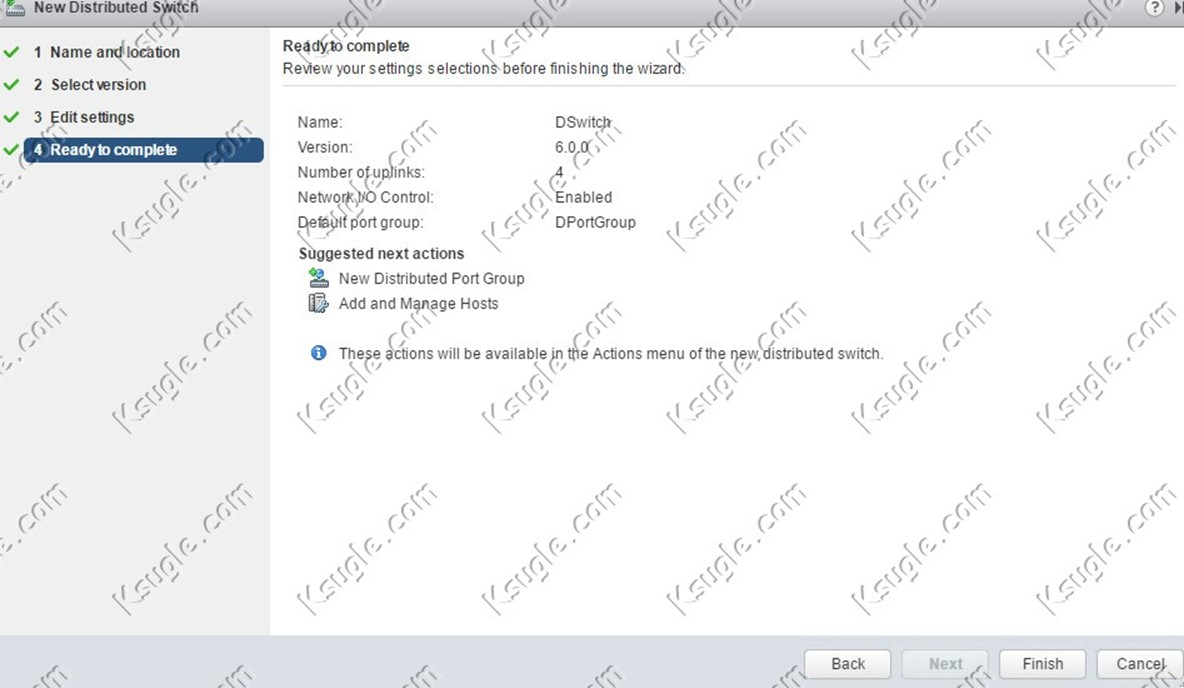

Alış olduğumuz bir özet tablosu gördükten sonra VDS’imiz i Finish e basıp oluşturuyoruz.

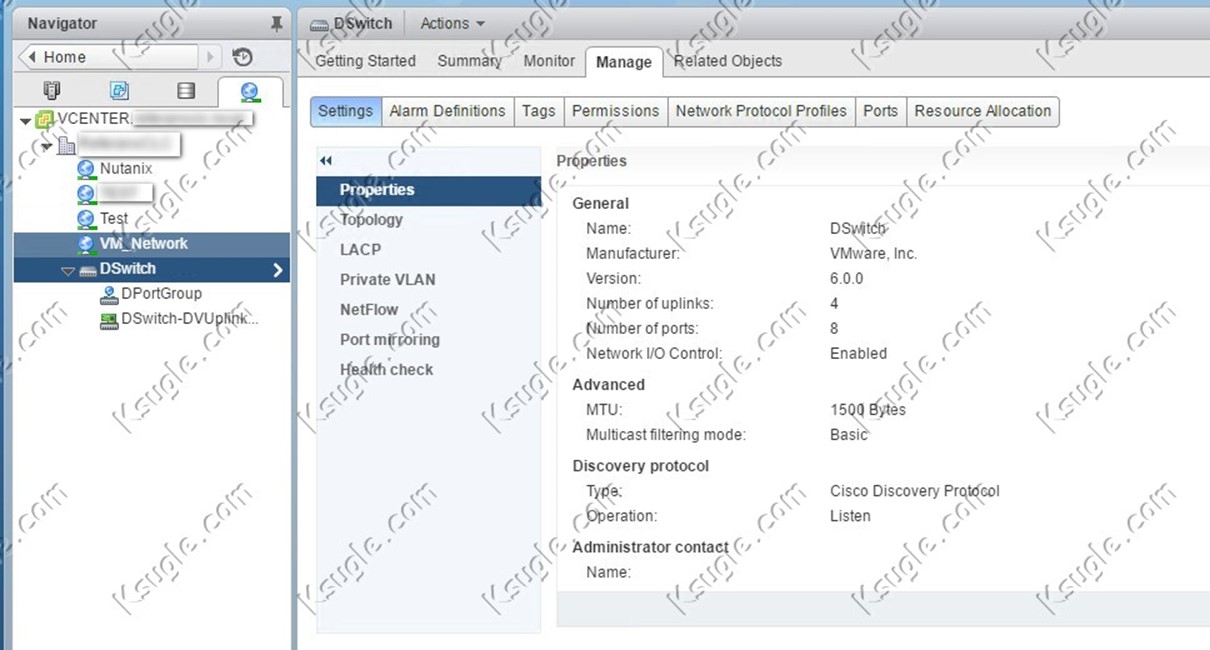

Şimdiye kadar yapmış olduğumuz işlemlerle Distributed Switch’imizi oluşturduk ve bu switch’e kullanacağı Uplink sayısını belirledik. Bu aşamadan sonra oluşturduğumuz distributed switch’e hangi hostları dahil edeceğimizi belirleyip daha sonra Port Group ayarlarına geçicez.

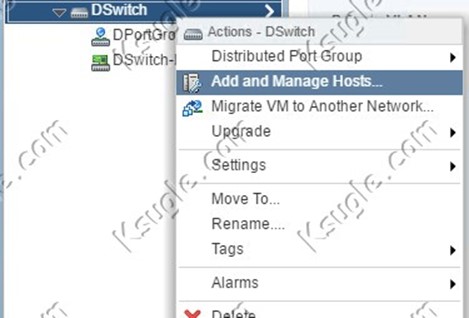

Oluşturduğumuz VDS’e sağ click yapıyoruz ve Add and Manage Host sekmesine geliyoruz.

Bu aşamada yeni kurulum olduğu için Add host diyoruz ama daha önceden kurulmuş bir yapı olsaydı alabileceğimiz çeşitli aksiyonları menüden görebilirsiniz.

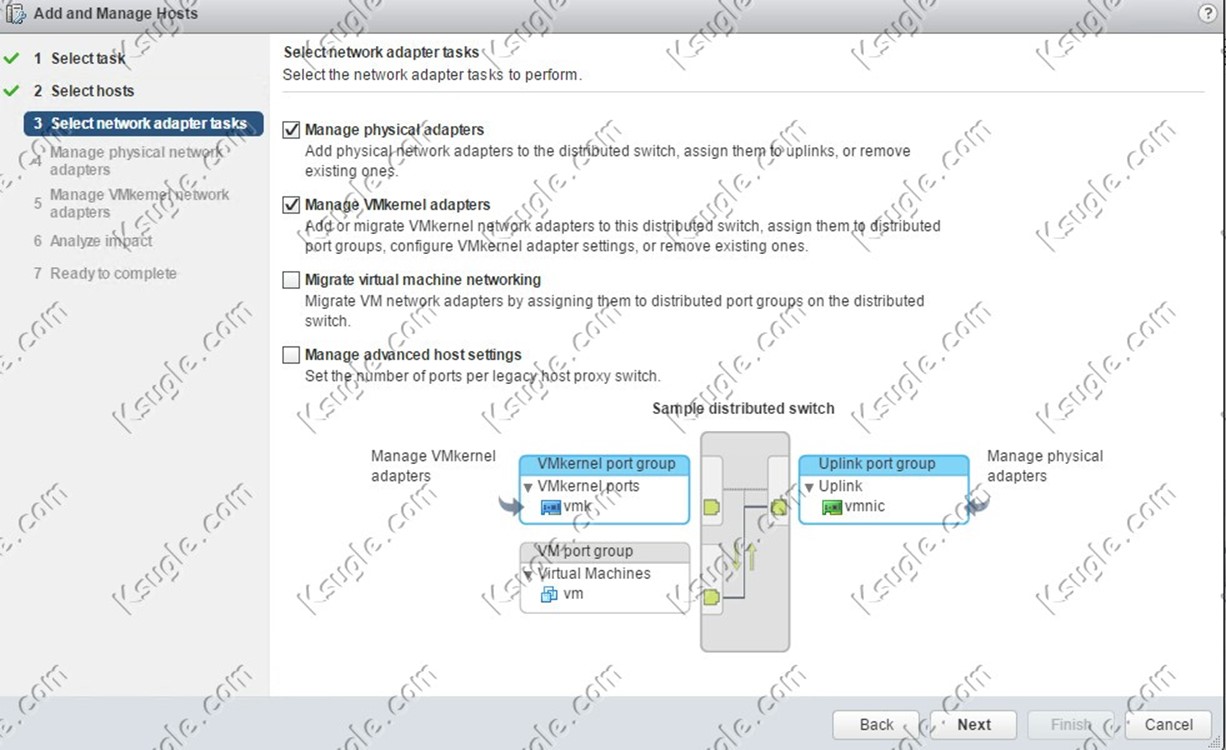

Bu aşamada VDS ile seçmiş olduğumuz hostlar üzerinde yönetmek istediğimiz bileşenleri seçiyoruz

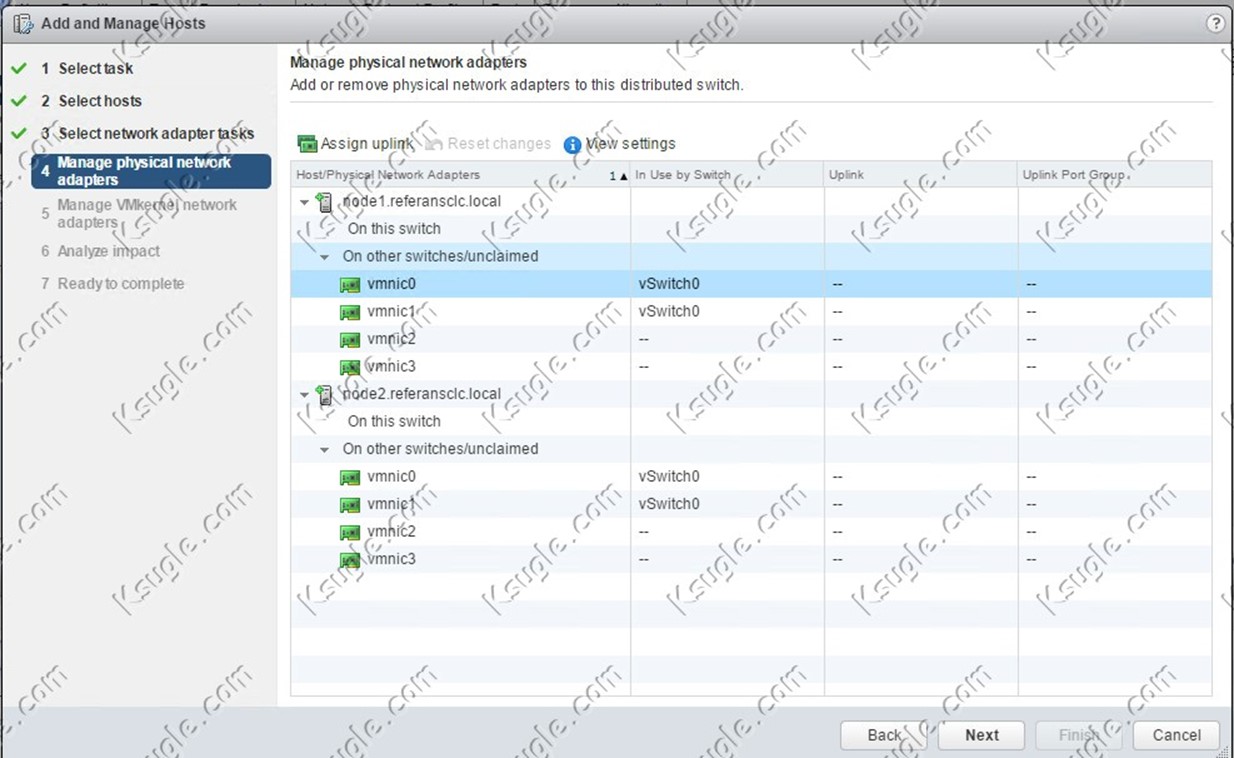

Seçmiş olduğumuz bileşenlere göre değişkenlik gösteren yönetim ayarları Fiziksel network üzerinde şuan için yapıcak bir işlem yok.

VDS in ilk kurulumunda atamış olduğumuz uplinklere göre karşımıza Fiziksel network adaptörleri geldi bu aşamada şuan için yapımda sadece bir vds bulunduğu için değişiklik yapacağım bir şey yok

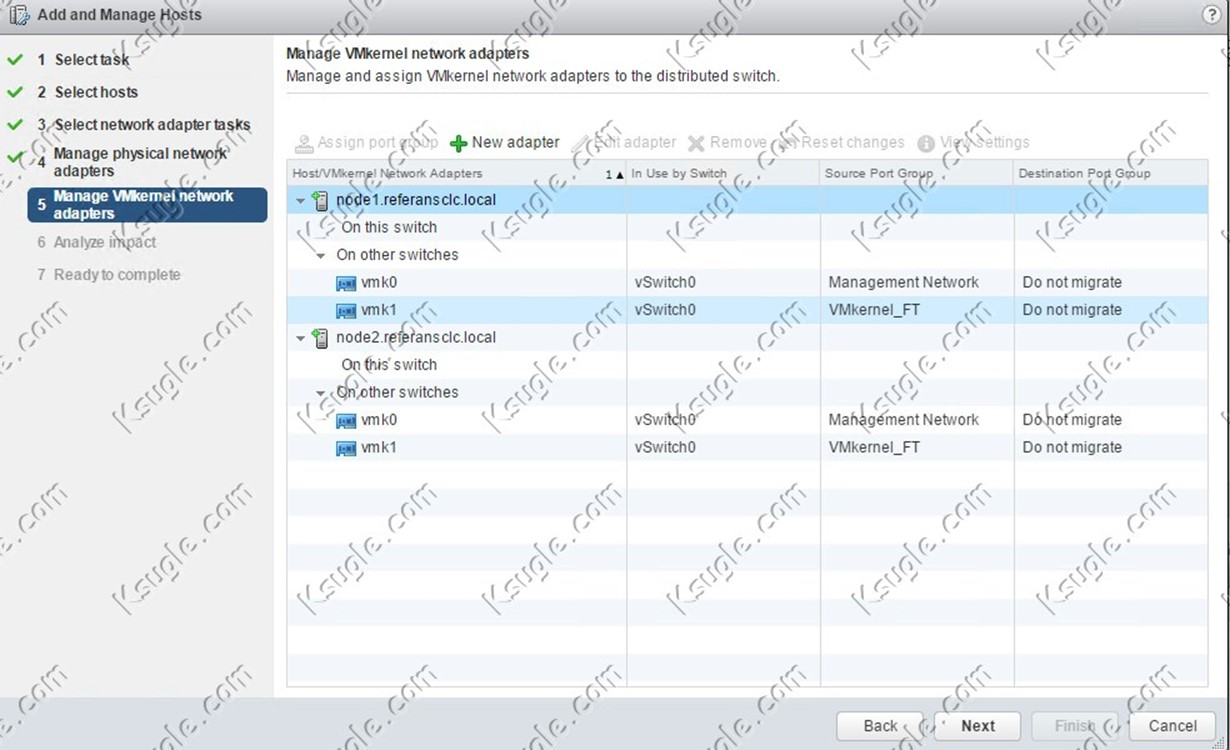

Host ekleme işlemleri bu kadar artık VDS in en önemli özelliği yada başka bir değişle fark yaratan özelliklerinin bulunduğu konu Port gruplar dır.

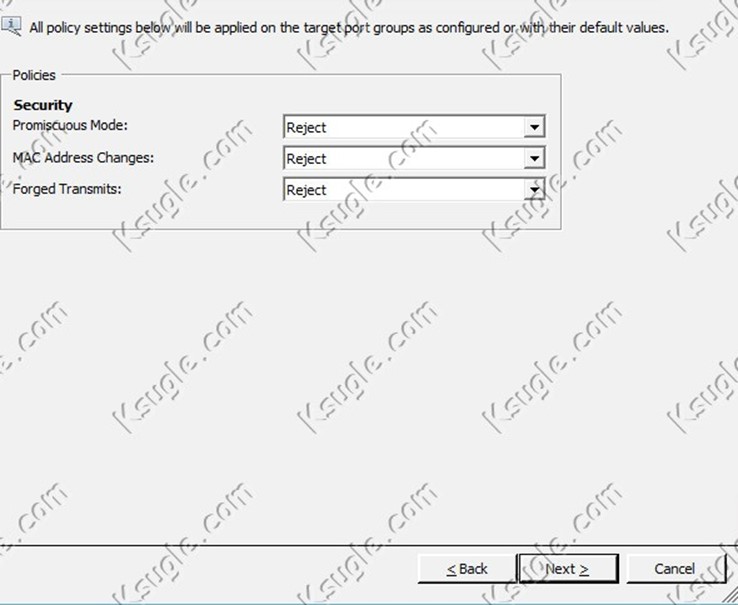

Security Groups

Security Group’lar hem vSphere Standard Switch ( VSS ) ‘te hemde vSphere Distributed Switch ( VDS ) ‘te kullanılabilir. VSS’te bildiğiniz gibi bazı özellikler ve fonksiyonlar kısıtlı olup daha detaylı hali VDS te bulunmaktadır.

-

Promiscuous Mode: Default olarak Guest işletim sistemine bağlı olan NIC sadece kendisi ile ilgili olan paketleri alır. Bu özellik açıldığında Vswitch te ayarlanmış Vlan kuralına göre tüm trafik bu sanal makinaya iletilir.

Böylece sniff edilmesi gereken trafik bir sanal makine üzerinden yapılabilir. Bu durum çok fazla throughput oluşturur. Bu duruma dikkat etmek gerekir.

Yani; ESXI host bir sanal makinaya paket gönderirken MAC adresini kullanarak gönderir, ilgili paket geldiğinde bu MAC adresine sahip paket o sanal makinaya iletilirken mod aktif olduktan sonra MAC e bakılmaksızın tüm trafik bu makinaya da iletilir. Böylece o sanal makine o switche bağlı olan tüm trafiği dinlemiş olacaktır diğer sanal makinalara gelen ve giden paketleri dinlemiş olacak.

Örn: Ortamınıza bir adet network tool’u kurdunuz ve bütün trafiği izlemesini izliyorsunuz Promiscuous Mode‘u aktif ederseniz vswitch üzerinden tanımlı vlan’daki bütün trafik ilgili sanal makinaya iletilecek ve tool’unuzda bu trafiği sniff edecektir.

-

Mac Adress Change: Default olarak VM’lerin MAC adres değiştirmesine ya da başka bir VM adına paket gönderilmesine spoofing atakları önlemek için izin verilmez.

Bir VM yaratıldığında MAC adresi fiziksel Ethernet kartı Vendor’una göre ( burned in address ) Vsphere tarafnından Organizationally Unique Identifier (OUI) kullanılarak otomatik olarak rastgele yaratılır. Bu Mac adresi Vmx dosyasında saklanır.

Initial Address: Burned in address ile benzerdir MAC adres i VMX dosyasında setlenir. OS trafından hiçbir şekilde değiştirilemez VMX dosyası düzenlenerek değiştirilmesi gerekir.

Effective Address: OS tarafından Network adaptörüne atanan adrestir. Yani Initial address i OS in kendisine kopyalamasıdır.

Runtime Address: Vswitch üzerindeki portta gözlemlenen Effective adrestir.

- Forged Transmit: Bir sanal makinanın başka bir sanal makinanın MAC adresine sahipmiş gibi kendinden başka bir yere trafik göndermesine izin vermek ya da izin vermemek için kullanılır. Bu işlemi Network Load Balancing (NLB) Unicast mode ayarlarında kullanılır. Aynı NLB clusterındaki sanal makine aynı MAC adresine sahiptir bir node hataya düştüğünde diğerleri bu MAC adresi üzerinden trafik akışını devam ettirir. Bu özellik kapalıysa NLB cluster ı çalışmayacaktır.

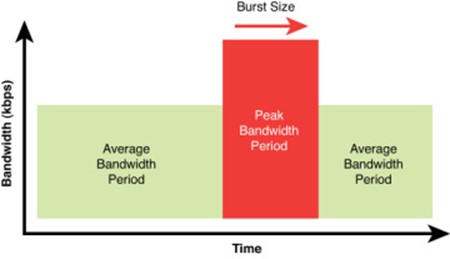

Traffic Shaping

Sanal makinalara gelen giden trafiğin bant genişliğini limitlemek için kullanılır. Hem VSS hem VDS te desteklenir. VSS sadece Ingress trafic shaping yapabilir VDS hem Ingress hem engress trafic shapping yapabilir.

INGRESS: Sanal makinadan giden trafiktir. VM–>portgroup –> Switch

EGRESS: Sanal makinaya gelen trafiktir. Switch –> PortGroup –> VM

Average Bandwidth: O Porttan saniyede geçen bit sayısı. Bir port’a verilen hız limiti

Peak Bandwidth: O porttan saniyede geçen maximum bit sayısı. Portun en fazla çıkabileceği maximum bant genişliği.

Burst Size: Toplamda porta geçici olarak izin verilen toplam veri miktarı kibobyte cinsinden.

Örnek: Avarage Bandwith i 1000Kbps olarak, Peak değerinide 2000 Kbps ,Burst size ‘ı da 1000 Kb olarak verdik. Buda 8000 kilobit eder. Yani burst size için sadece 4 saniye kalıyor. İlgili birim gerektiğinde 4 sn peak seviyesine çıkabilir.

8,000 Kb burst size / 2,000 Kbps peak bandwidth = 8 / 2 = 4 seconds

Örn: Bir arabayı ele alalım. Avarage otobanı ortalama gideceği hızı temsil ediyor, Peak maximum hız limitini, Burst ise Peak teki maximum hız limitinde kalabileceğimiz süreyi temsil ediyor.

VLAN

VLAN: 1 den 4094 e kadar bir vlan id ile trafik tag’li olarak gönderilir ve alınır. ( 4095 virtual guest taging (VGT) için kullanılır.

VLAN Trunking: Tag’li olarak gelen ya da giden birden fazla Vlan Id ye sahip paketlerin izini için kullanılır. İzin verilen VLAN lar “,” konularak tanımlanır.

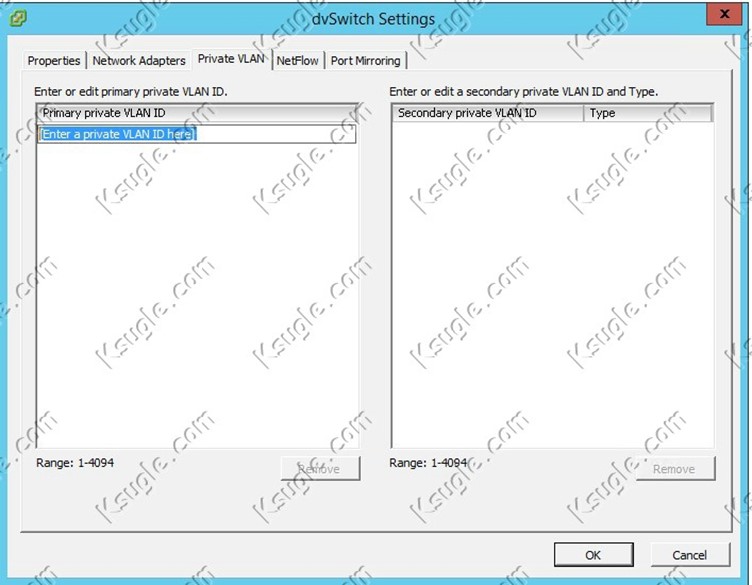

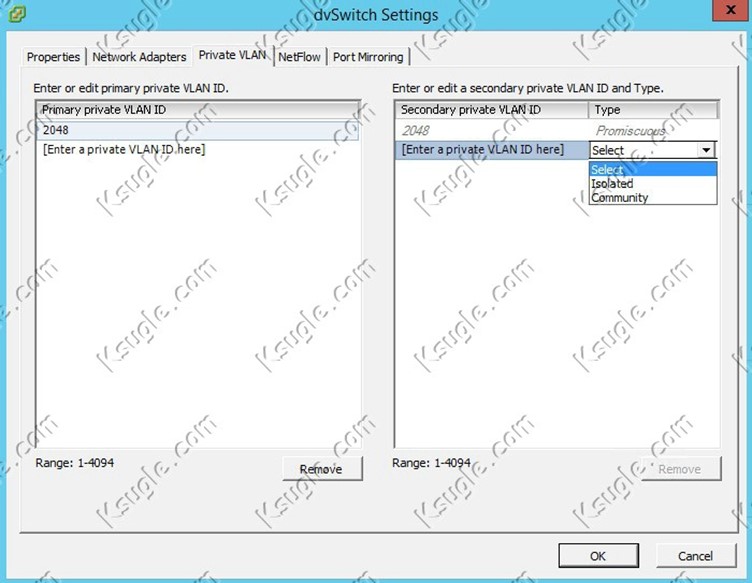

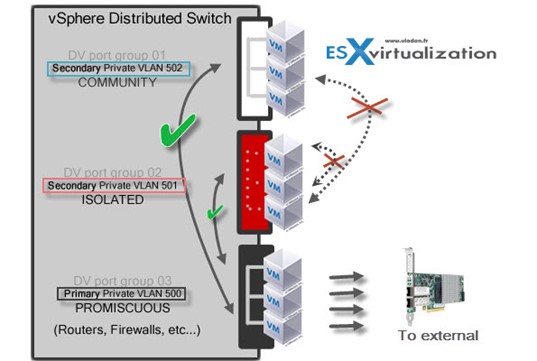

Private VLAN: Vlan standartlarının bir eklentisidir. Birçok fiziksel switch desteği mevcuttur amacı broadcast domainlerinin segmentasyonunu private gruplar oluşturularak bir adım öteye götürmektir. Burada ki Private ın anlamı da; aynı private vlanda olan hostlar birbirine erişebilirken diğerleri erişemez. Promiscuous Pvlan hariç.

Standard 802.1Q Tagging: Bir vlan içinde private vlan encapsulation olmamasıdır. Herşey paket bazlı tag’lemeyke yapılır.

No Double Encapsulation: Paketler switch port ayarlarına göre taglenir ya da port trunk ise paketler Tag li olarak gelir

Private Vlan kendi içinde 2’ye ayrılır.

Promiscuous: Bu tiptekiler tüm interfaceler ile konuşur. Yani bir Pvlandaki isolated ve Community portlarla.

Primary PVLAN: Bu Vlan’ı bir router gibi düşünebiliriz. Secondary Vlan lardan gelen tüm paketler bu Vlan den geçerek gider. Bu Vlandan paketler aşağı yönde secondry’lere iletilir ve secondaryler de paketleri tekrar ya buraya ya da başka secondary Vlanlara gönderir. (aşağıdaki tabloya bakınız)

Secondary PVLAN:

Isolated:

L2 ayrımı olarak düşünülür. Bu port aynı PVLAN’da olan isolated portlar ile konuşur olsa bile izole eder. Bu port sadece farklı tipte olan Promiscuous portlar ile görüşebilir. Verisini Promiscous portlara yönlendirir.

Community: Kendi tipindekiler ile ve Promiscuous olanlar ile konuşur. L2 de kendisi ile aynı PVLAN community’de olanlar ile ya da isolated portlar ile konuşur

PVLAN açmak için öncelikle VDS üzerinden Edit Settings diyip Private Vlan ı seçip bi PVLAN ımızın ID ve mode’unu belirliyoruz.

Teaming and Failover

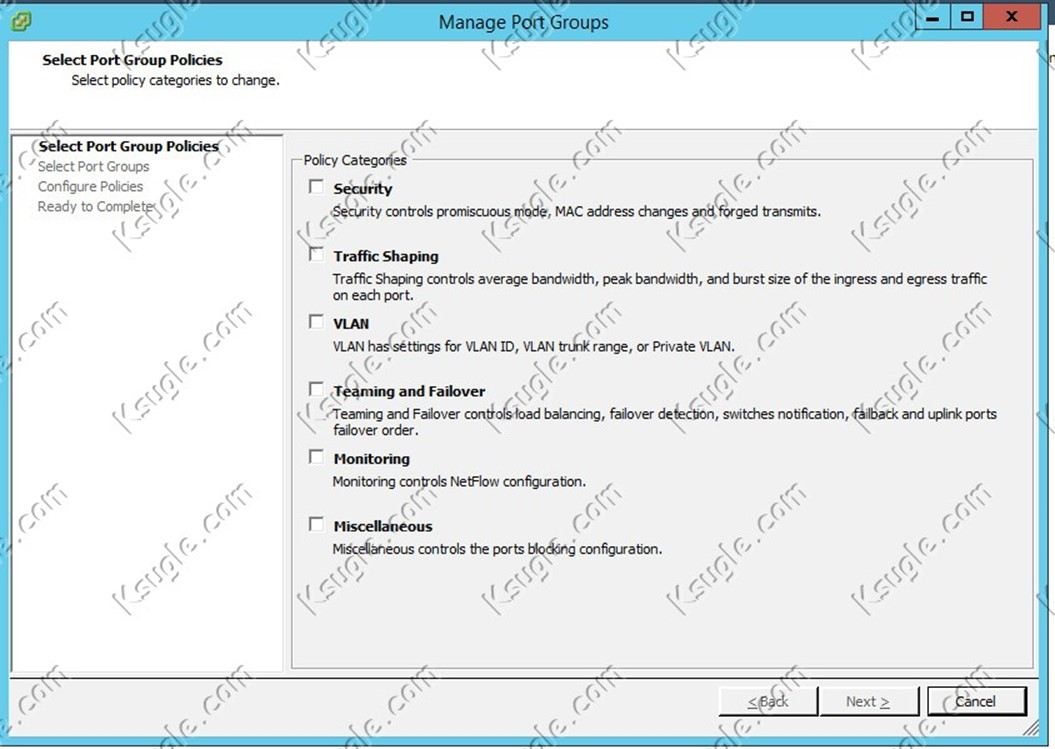

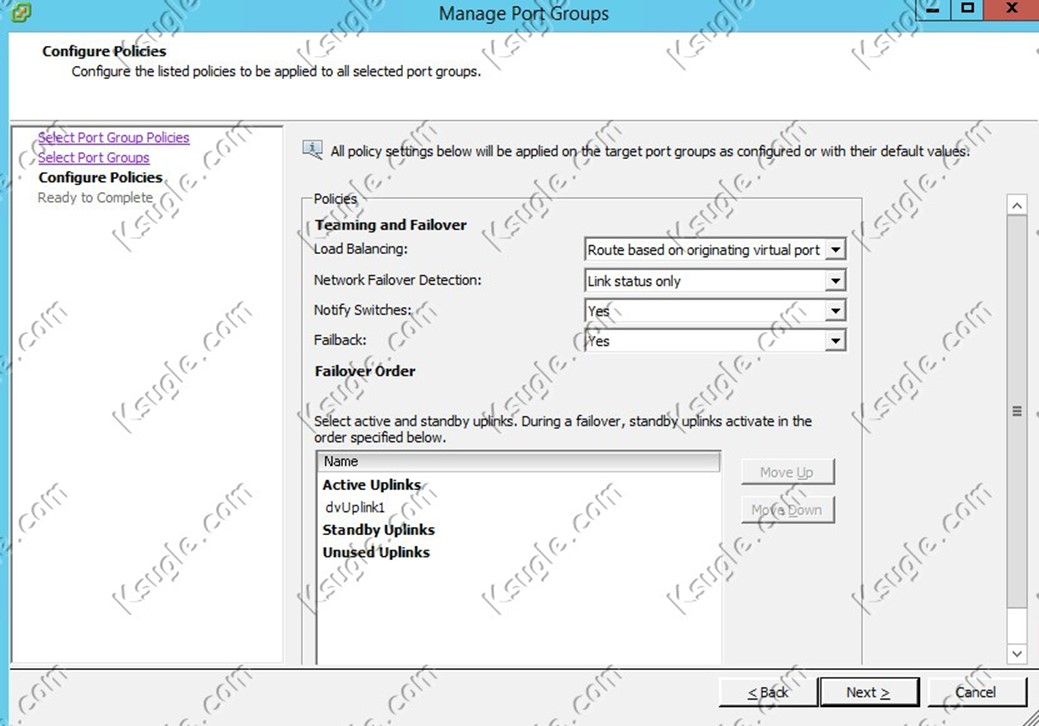

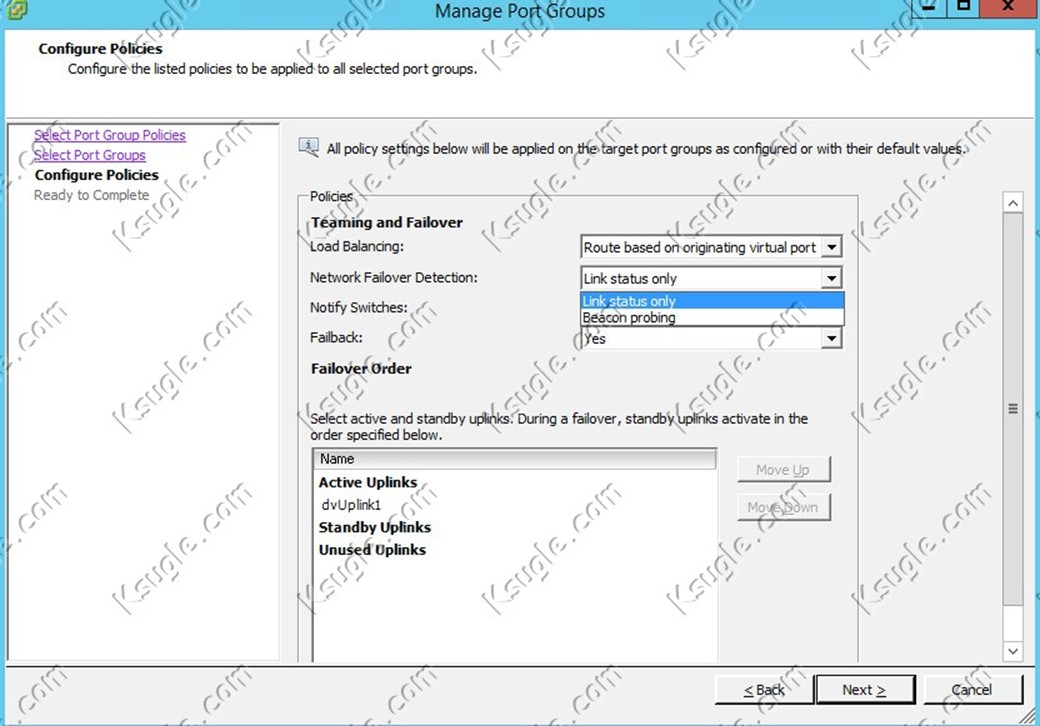

VDS üzerinde yeni oluşturduğumuz ya da önceden var olan bir VDS’in Management Port Groups ayarlarına giriyoruz.

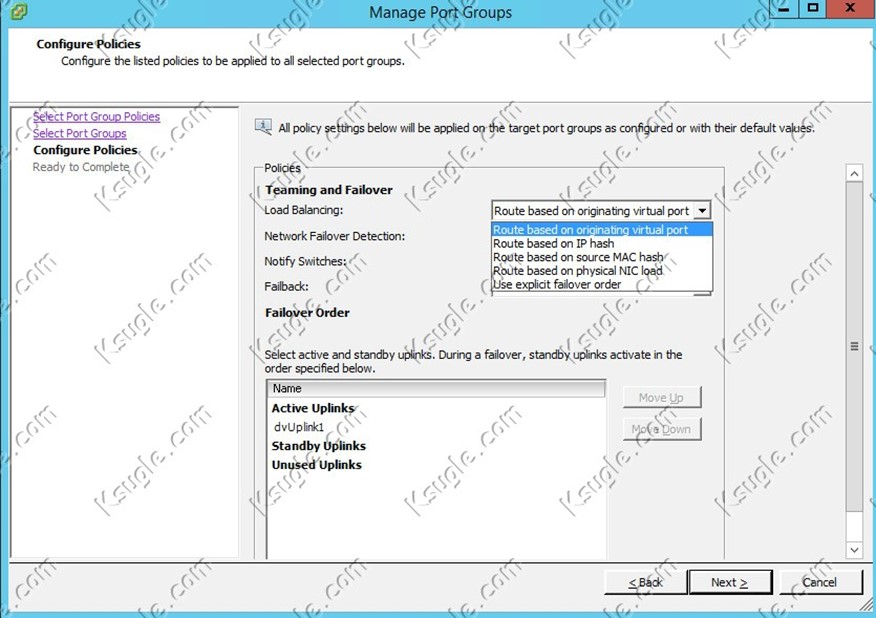

- Load Balancing

Route Based on Originating Port ID

Default olarak gelen özelliktir. Bu özellik seçildiğinde fiziksel switchte LCAP/Link Aggregate/ Etherchannel gibi ayar yapmaya gerek olmaz. Load balance olarak çalışmaz. Sanal makina için bir sanal NIC uplink port grubu içinden kendisine bir tane fiziksel NIC kartı seçer ve haberleşmesini buradan yapar. Sanal makinede birden fazla ethernet kart eklenmiş olsa da yine aynı fiziksel NIC kullanılır. Sanal makine tarafından diğer NICler hiç bir zaman kullanılmaz. Bir sanal makine 1 fiziksel NIC’e bağlantı kurar herhangi bir hata yada değişiklik olmadığı sürece o NIC i kullanır. Bir vSwitch’e 2 tane fiziksel NIC eklenirse Active /Active çalışmaz, sadece 1 NIC trafik gönderir diğer NIC hazırda bekler. VSwitch te birden fazla Uplink ekli durumdaysa o Vswitch e bağlanan sanal makinelerin hepsi aynı Uplink’i kullanadabilir. O sırada Vmware tarafından token şeklinde hangi fiziksel nic’in o sanala atandığına bağlıdır. Hepsi aynı NIC’i kullanırsa hat sature olabilir. Diğer port boşta kalabilir. Fiziksel portta herhangi bir bağlantı sorunu olduğunda vswitch üzerindeki fiziksel NIC değiştirilir.

Yani sanal makineye 1 port verdiğinde sadece verilen tek portu kullanır, ESXI host’ta 4 tane 1 GB port varken bile makine 1 GB’i aşamaz.

Sanal makinede birden fazla NIC verilip performans artışı yapılmak isteniyorsa sanal makinada Softbase Nic Team yapmak gerekir (best case değil).

Fiziksel Port bozulduğunda NIC seçimi diğerine geçer. VM’de bir kaç Ping kaybolur.

Örn:

Vmotion yaptığımızda sanal makine diğer host’ta geçtiğinde bir kaç saniye Ping gider çünkü Uplink eski host’tan yeni host’a geçtikten sonra kendine başka bir Uplink port seçecektir.

Route Based on Source MAC Hash

Sanal makine kullanmış olduğu MAC adresine göre bir uplink’le bağlantı kurar. Sanal makina sadece tek bir porttan veri iletir ve sanal makina kapansa ya da açılsa da MAC değişmeyeceği için hep ayni portu kullanır. Her sanal makine ayni portu kullanırsa Overload olur o portta diğeri boşta kalabilir. MAC bazlı çalıştığı için sanal makine de birden fazla Ip ve/veya NIC varsa burada ayni portu kullanmayıp farklı portu kullanabilir böylece Load balanca yapma şansı vardır. Route Based on Originating Virtual Port’a göre daha fazla kaynak tüketir.

Route Based on IP Hash

Fiziksel switch te Etherchannel (sometimes called an aggregation bond, port-channel, or trunk) gerektirir bu yüzden de çok tercih edilmez. Sanal makineye 1 GB lik Ethernet takılı olsa da o ESXI host’ta kaç NIC varsa o kadar hattan veriyi dağıtarak aktarabilir. Buda yüksek throughput sağlar. Uplink seçilirken Source ve Destination Ip adresinin hash’i çıkarılır. Bundan dolayı CPU yükü oluşturur ama fiziksel portlarda daha iyi bandwidth dağılımı sağlar. LACP kullanmak istiyorsanız vSphere Distributed Switch olmalıdır.Bu sistem kullanılacaksa network failure detection olarak Link Status Only kullanmanız gerekmektedir.

Route Based on Physical NIC Load

Bu özelliği kullanmak için Ditributed Switch gerektirir. Distributed port group ya da distributed portlarda vardır. Fiziksel switch te

Etherchannel (sometimes called an aggregation bond, port-channel, or trunk) gerektirir Fiziksel switch’e giden portlarin yüküne bakilir.

Her 30 saniyede bir port yükü kontrol edilir. %70 üzerindeyse diğer porta aktarılır.

Network Failover Detection

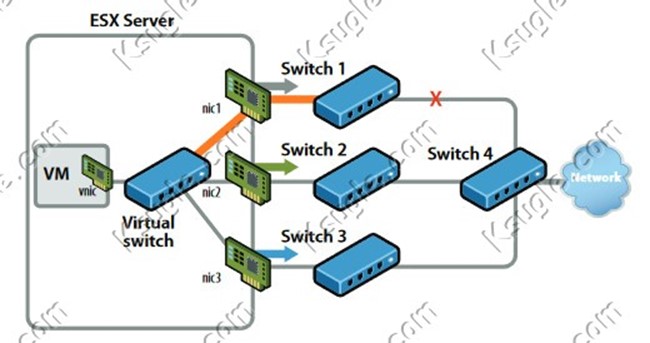

Link Status Only:

Sadece kablo çıkarıldığında yada ESX hosttun bağlı olduğu fiziksel switch bozulduğunda failover sağlar konfigürasyon hatalarını görmez.

Örn: Spanning tree’den kaynaklı port block ya da yanlış VLAN konfigürasyon’u

Ayrıca bu ayar bir sonraki fiziksel switch in bozulduğunu anlamaz.

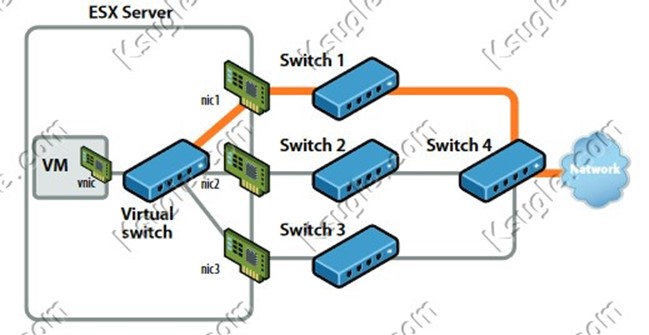

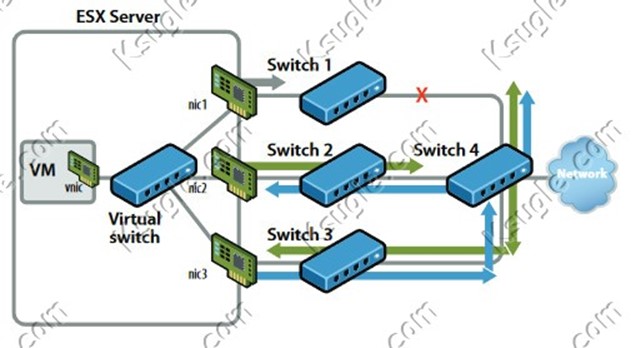

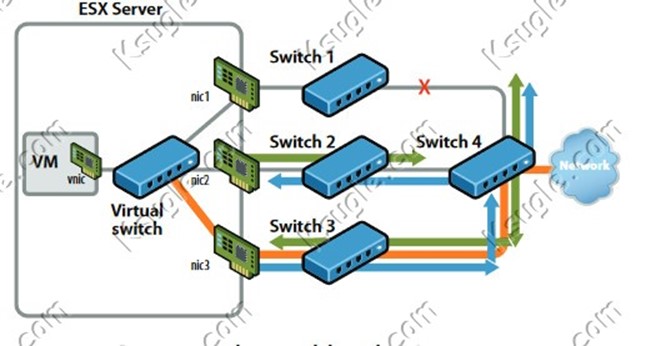

Beacon Probing:

Link Status deki bütün hataları network e Beacon probes gönderek anlar.

Load Balancinde IP Hash kullanılıyorsa bu mod seçilmemelidir. Beacon en az 3 NIC switch e bağlı olmalıdır. Bir port’tan beacon probes gönderildiğinde diğer 2 NIC bunu alır ve olumlu cevap döner ve NIC lerin ayakta olduğu anlaşılır, 1 NIC cevap vermezse o port pasife çekilir diğer 2 NIC ten devam edillir. 3 NIC yerine 2 NIC kullanılırsa, Prob gönderildiğinde cevap gelmeyeceği için hangi NIC ‘in aktif olduğu anlaşılamaz.

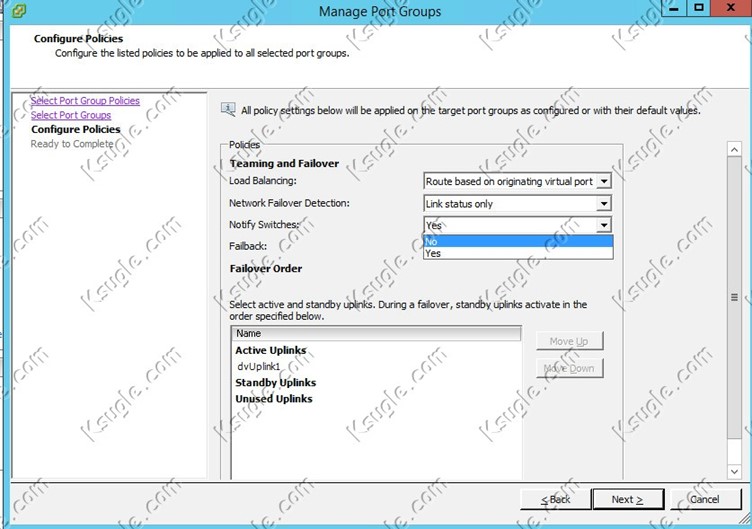

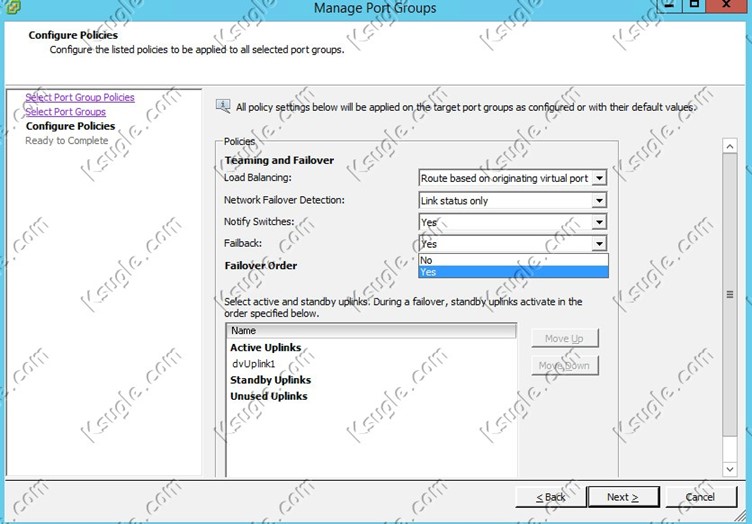

- Notify Switch

Netwokte bir problem olduğunda fiziksel switch e haber verilip verilmemesini belirler(Fiziksel switch bu ayarı desteklemeli ve konfigurasyon yapılmalıdır).Microsoft NLB Unicast olarak kullanılıyorsa bu özellik aktif edilmemelidir. ( Fiziksel switchte lookup tablosunu günceller )

Failback

Networksel problem giderildiğinde tekrardan aktif NIC e trafiğin geri iletilmesini sağlar.(Ör: 1 NIC 10gb passive nic 1gb gibi durumlarda)

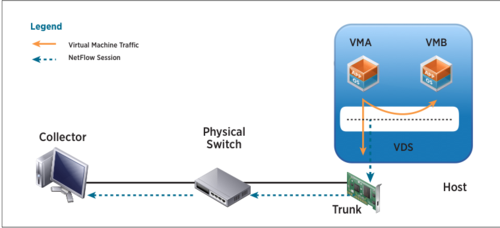

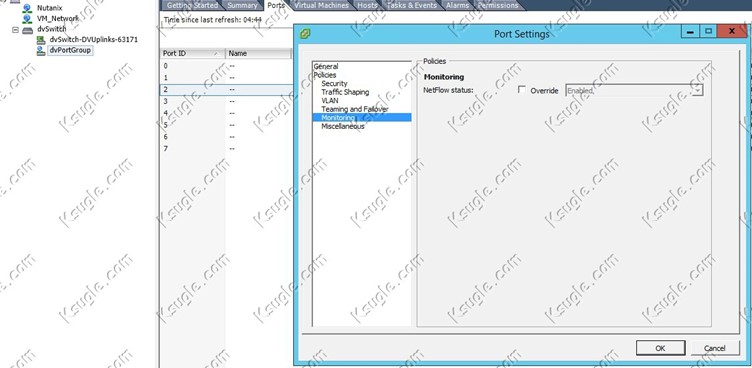

Monitoring

Netflow bir network protokolüdür. Trafik bilgisini toplayıp bir Solarwinds ya da CA NetQos gibi monitoring cihazınlarına analiz yapılmak üzere iletebilir.

VMware vSphere 5 ve sonrası NetFlow v5 desteklemektedir. Buda sanal ortamın trafiğinin detaylı incelenmesini olanak vermektedir.

• ESX Host içi sanal sunucu trafiği (virtual machine–to–virtual machine traffic on the same host)

• ESX Hostlar arası sanal sunucu trafiği (virtual machine–to–virtual machine traffic on different hosts)

• Virtual machine to physical infrastructure traffic:

Sadece o ESX host üzerindeki vmler arasındaki trafik aktivitesi toplanır.

Aşağıdaki tabloda görülebileceği gibi Distributed Switch ilgili trafiği bir toplayıcıya gönderdiği görülmektedir. Aracı olarak bir fiziksel switch kullanılmaktadır.

Kullanımı

Netflow ile log’u gönderdiğiniz cihaz üzerinden uygulama performansı ölçülebilir. Ayrıca bu tool ile I/O kaynaklarının farklı uygulamalar için yeterli olup olmadığını alınması gereken önlemleri de size sunabilmektedir.

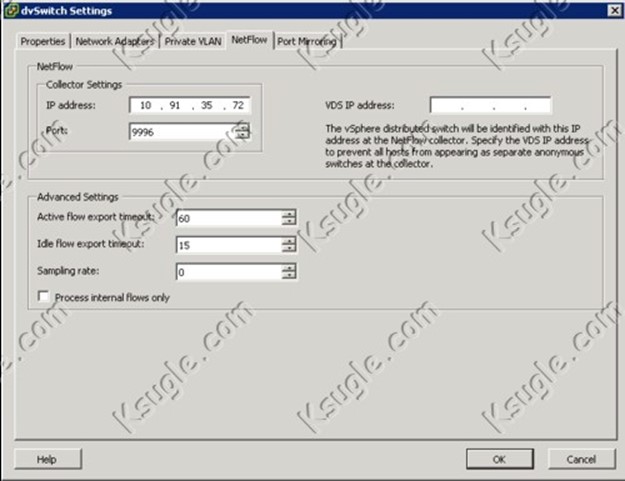

Bunu yapabilmek için öncelikle Distributed Switch üzerinde flow monitoring açılmalıdır.

Konfigurasyon

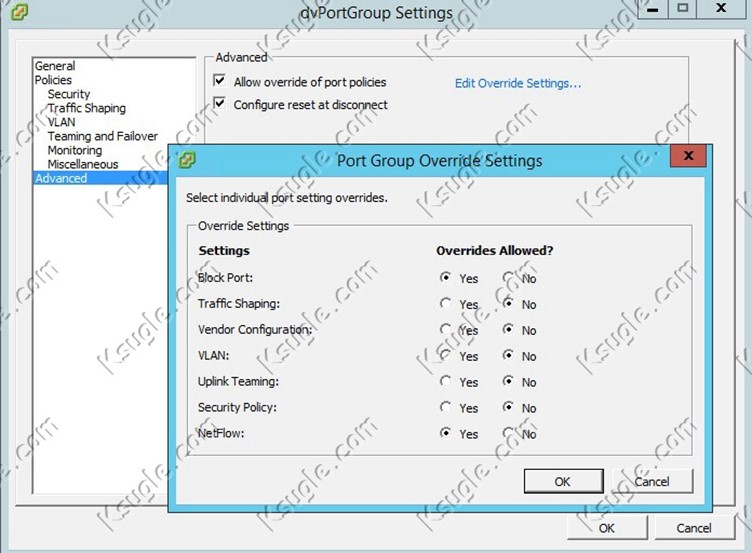

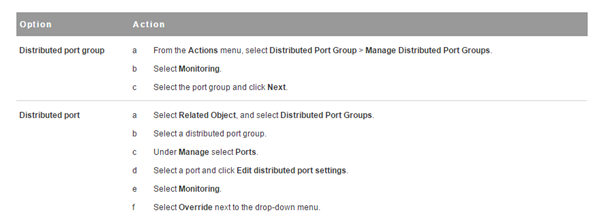

NetFlow Distributed Switches üzerinde port grup seviyesinde, bir portta ya da bir Uplik seviyesinde açılabilir.

Port seviyesinde açılacaksa, admin NetFlow override tabını kullanmalıdır. Böylece Port-group seviyesinde NetFlow açık değilken ilgili portta açık olacaktır.

NetFlow ile ilgili parametreler aşağıda görülmektedir.

1. The Collector Settings: Collector yapacak ürünün ip adresi ve portu girilmelidir.

2. The Advanced Settings:

Active flow export timeout and Idle flow export timeout (in seconds):

Bir flow bağladıktan sonra ikinci flow gönderilmeden önce beklenilen süre için kullanılır. Active flow’u 1 dk üzerine çıkarmak çok fazla trafiğin collector’a iletilmesine ve analizin zorlaşmasına yol açabilir. Default bırakılması uygun olacaktır. Idle flow’u 250sn üzerine çıkarırsak gelen trafiğin az olmasına ve analizin çok detaylı bilgi verememesine neden olacaktır.

Sampling Rate: Sampling rate NetFlow tarafından toplanan kayıt sayısına denk gelmektedir. X değer verilirse x kadar paket sonrasında paketler drop edilip collector’e iletilmez. 0 verilirse her paket toplanıp collector’e iletilir.

Örn: 1 verilirse 1 paket iletilir 1 paket drop edilir ve böyle devam eder.

Process internal flows only: Bu seçenek seçildiğinde sadece o ESX host üzerindeki vmler arasındaki trafik aktivitesi toplanır. Port-group üzerinde Netflow açılacaksa aşağıdaki videosu takip edilebilir.

https://www.youtube.com/watch?v=SHkIOs7RgoQ

Eğer sadece bir portta NetFlow enable edilecekse aşağıdaki adım izlenmelidir. Öncelikle VDS port bazında override yapılabilmesi için VDS üzerinde bu politika açılmalıdır.

Sonrasında Distributed port group seçip sağ paraftan ports kısmında ilgili port seçilerek override edilerek NetFlow açılabilir.

Web client için aşağıdaki yol takip edilmeli:

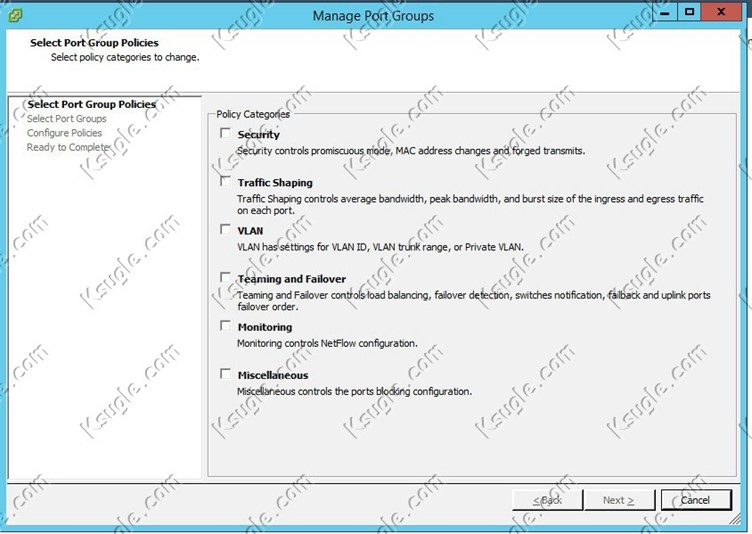

Miscellaneous

Bir port grup ya da porttan tüm trafiğin bloklanmasına yarar. Bir vm’deki trafik kapatılacaksa ilgili port seçilip blok port denilebilir. Fiziksel switch’te shutdown komutuna denk gelir. Bir port group’ta blok all ports yes seçilirse tüm vm’lere erişim kapanacaktır.